Gustavo Viana

Formado em Análise e Desenvolvimento de Sistemas e pós-graduado em Cybersecurity, trabalho na área de Segurança da Informação e atualmente ocupo o cargo de especialista em Segurança Ofensiva/Red Team.

Corrigir o Erro SSH Load key: invalid format no Windows

Ao tentar acessar uma máquina via SSH a partir do Windows, você pode se deparar com a mensagem de erro:

Ler post completo

Configurar SOCKS Proxy no Burp Suite

Utilizar um SOCKS Proxy no Burp Suite é uma estratégia valiosa durante testes de invasão e nesse post vamos ver o passo a passo de como realizar essa configuração.

Ler post completo

Adicionar Header Customizado no Burp

Está precisando adicionar cabeçalhos customizados em suas requisições do Burp? Neste post vamos ver o passo a passo de como configurar isso!

Ler post completo

Diferença entre reverse e bind shell

Neste post, vamos explorar as diferenças entre o reverse shell e o bind shell, seus funcionamentos e casos de uso.

Ler post completo

Pivoting com SSH

Uma das ferramentas mais eficazes para o processo de Pivoting é o OpenSSH , que se destaca por sua legitimidade e confiança.

Ler post completo

Enumeração de AD com RustHound

RustHound é uma ferramenta escrita em Rust para coletar dados/objetos do AD (Active Directory).

Ler post completo

Pivoting com Chisel

Entre as diversas ferramentas que facilitam esse processo, o Chisel se destaca por sua eficiência e simplicidade.

Ler post completo

Pivoting em Pentest

Em Pentests e Operações de Red Team, a técnica de pivoting é de extrema importância pois permite o acesso a redes internas a partir de um ponto de acesso comprometido.

Ler post completo

Montar um sistema de arquivos remoto com SSHFS no Windows

O SSHFS (Secure Shell File System) é um recurso que permite montar sistema de arquivos remotos como se fossem diretórios locais utilizando o protocolo SSH para garantir a segurança.

Ler post completo

HTTP Status Codes

A comunicação entre servidores e clientes/navegadores é crucial para a entrega de conteúdo e neste post vamos aprender mais sobre os HTTP Status Codes ou Códigos de Status HTTP.

Ler post completo

Verificar hash SHA256 via terminal Windows

O SHA256 (Secure Hash Algorithm 256) é um algoritmo de criptografia que transforma um arquivo ou um texto em uma sequência única de caracteres.

Ler post completo

Verificar hash MD5 via terminal Windows

O hash MD5 (Message Digest 5) é um algoritmo de criptografia que transforma um arquivo em uma sequência única de caracteres.

Ler post completo

Corrigir erro Invoke-WebRequest: Could not create SSL/TLS secure channel

Neste post vamos falar sobre a correção do erro Invoke-WebRequest : The request was aborted: Could not create SSL/TLS secure channel.

Ler post completo

Scan de vulnerabilidades Wordpress com WPScan

WPScan é uma ferramenta gratuita e de código aberto que busca por vulnerabilidades conhecidas e problemas de configuração em sites Wordpress.

Ler post completo

Scan de vulnerabilidades web com Nikto

Nikto é uma ferramenta gratuita e de código aberto que busca por vulnerabilidades conhecidas e problemas de configuração em servidores web.

Ler post completo

Open Redirect

Uma vulnerabilidade de Open Redirect ou Redirecionamento Aberto ocorre quando uma aplicação web permite que um usuário controle o redirecionamento ou encaminhamento do site para outra URL de forma arbitrária.

Ler post completo

Instalando DVWA com WSL2

A DVWA (Damn Vulnerable Web Application) é uma aplicação que contém diversas vulnerabilidades e que serve para praticar segurança em aplicações Web.

Ler post completo

Usar Hyper-V sem solicitação de usuário administrador

Neste post veremos um método de contornar o comportamento do Hyper-V de solicitar credencial administrativa sempre que você o abre.

Ler post completo

O que fazer depois de instalar o Kali Linux

Veja neste post 10 coisas que você pode fazer para melhorar sua experiência no Kali Linux após a instalação!

Ler post completo

Como corrigir erro Permission Denied no Docker

O Docker é uma ferramenta poderosa deploy de aplicativos, mas após a instalação você pode enfrentar um erro de permissão.

Ler post completo

Como alterar o Shell padrão do Linux

Neste passo a passo você aprenderá como alterar o shell padrão do Linux usando o comando chsh e usermod.

Ler post completo

Como instalar o Linux no Windows com WSL

O WSL2 (Windows Subsystem for Linux) é um recurso que permite executar um ambiente Linux diretamente no Windows, com pouquíssimo esforço ou complicação.

Ler post completo

Como instalar a linguagem Golang no Linux

Neste post iremos ver o passo-a-passo da instalação da Golang: uma linguagem que vem ganhando muita visibilidade nos últimos anos.

Ler post completo

Enumeração de subdomínios com subfinder

O Subfinder é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade a enumeração passiva de subdomínios.

Ler post completo

Enumeração de arquivos e diretórios com feroxbuster

Feroxbuster é uma ferramenta gratuita e de código aberto escrita em Rust, projetada para realizar forced browsing (navegação forçada) em aplicações web.

Ler post completo

Cracking de senhas e hashes utilizando John The Ripper

John The Ripper é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade o cracking ou quebra de hashes/senhas.

Ler post completo

Montar um sistema de arquivos remoto com SSHFS

O SSHFS (Secure Shell File System) é um recurso que permite montar sistema de arquivos remotos como se fossem diretórios locais utilizando o protocolo SSH para garantir a segurança.

Ler post completo

Corrigir o erro client_loop: send disconnect: Connection reset

Já estava conectado no SSH, recebeu o erro client_loop: send disconnect: Connection reset e repentinamente foi desonectado?

Ler post completo

Os comandos Linux mais usados

O Linux é um sistema operacional poderoso e flexível, mas pode intimidar usuários iniciantes porém, uma das melhores maneiras de começar a usar o Linux é aprender os comandos mais usados!

Ler post completo

Agendar tarefas no Windows via terminal

O agendamento de tarefas é uma ferramenta poderosa no Windows, permitindo a automação de processos essenciais para aumentar a eficiência e produtividade.

Ler post completo

Converter imagens PNG para WEBP via linha de comando

Imagens desempenham um papel crucial na experiência do usuário em páginas da web, mas a otimização é essencial para garantir tempos de carregamento mais rápidos.

Ler post completo

Bloodhound Queries Cheatsheet

O Bloodhound é uma ferramenta excelente, como já foi demonstado no nosso post de Introdução ao Bloodhound e neste post vamos conferir diversas queries úteis que auxiliarão no uso da ferramenta.

Ler post completo

Adicionar rota estática no Windows

Em um ambiente de rede, a eficiência da comunicação entre dispositivos é fundamental.

Ler post completo

Alterar hostname no Windows

Mudar o nome do computador no Windows pode ser necessário por várias razões, como personalização, resolução de conflitos de nome ou conformidade com políticas de rede ou segurança.

Ler post completo

403 Bypass

O status HTTP 403 Forbidden é usado para indicar que o acesso a um recurso está proibido.

Ler post completo

Formatando visualização de números no Kibana - Remover vírgula

Quem trabalha com visualização de dados no Kibana pode encontrar desafios únicos, especialmente quando se trata da formatação adequada de números.

Ler post completo

Entendendo logs FTP

O FTP é um protocolo de parte vital na administração de servidores.

Ler post completo

Cracking de senhas e hashes utilizando Hashcat

Hashcat é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade o cracking ou quebra de senhas.

Ler post completo

Utilizando Tor com Proxychains

Neste post vamos conferir como aumentar seu anonimato ao executar operações no Linux.

Ler post completo

Entendendo logs HTTP

Entender Logs HTTP é uma parte vital da administração de servidores web.

Ler post completo

Atacando o Kerberos – AS-REP Roasting

O AS-REP Roasting é um ataque que explora uma vulnerabilidade no protocolo de autenticação Kerberos, usado em ambientes Windows.

Ler post completo

Verificar hash SHA256 via terminal Linux

O sha256sum é um utilitário nativo na maioria das distribuições Linux usado para verificar o hash SHA256 de arquivos, textos, e etc.

Ler post completo

Corrigir o erro KRB_AP_ERR_SKEW

O protocolo Kerberos é amplamente utilizado para autenticação em ambientes de rede, garantindo a segurança da comunicação entre clientes e servidores.

Ler post completo

Atacando o Kerberos – Kerberoasting

O kerberoasting é um ataque que visa explorar uma vulnerabilidade no protocolo de autenticação Kerberos, amplamente utilizado em sistemas Windows.

Ler post completo

Bypass do disable_functions do PHP utilizando LD_PRELOAD

Neste post veremos como realizar o bypass do disable_functions do PHP utilizando a variável de ambiente LD_PRELOAD em ambientes Linux!

Ler post completo

Powershell Download & Execute

Já precisou realizar o download de algum arquivo em Powershell e teve dificuldades?

Ler post completo

Utilizando clientes RDP no Linux

Já precisou se conectar em um servidor Windows via Remote Desktop Protocol (RDP) através do Linux e teve dificuldades?

Ler post completo

Como habilitar o RDP no Windows 11

O Remote Desktop Protocol (ou RDP) é um protocolo que permite acesso remoto a um sistema operacional Windows.

Ler post completo

O comando curl

O curl é uma ferramenta para transferir ou receber dados de um servidor.

Ler post completo

Bypass do Defender utilizando substituição de strings

Substituição de strings é uma das técnicas utilizadas para realizar bypass de antivírus.

Ler post completo

Entendendo permissões de arquivos no Linux

Antes de tudo, permissão de arquivos é um fator crítico quando trata-se de segurança, uma vez que uma permissão mal aplicada pode comprometer seu ambiente.

Ler post completo

Introdução ao Bloodhound

O BloodHound é uma ferramenta para análise de relações do Active Directory (AD) que utiliza teoria dos grafos.

Ler post completo

Gerenciar usuários e grupos no Linux

O gerenciamento de usuários e grupos em qualquer sistema operacional é uma tarefa muito importante e crítica quando trata-se de segurança, uma vez que um mau gerenciamento pode colocar seu sistema em risco.

Ler post completo

Brute force com THC Hydra

[THC Hydra][1] é uma poderosa ferramenta para Brute Force, capaz de realizar ataques de força bruta em diversos serviços, tais como SSH, FTP, HTTP, HTTPS, MSSQL, etc.

Ler post completo

O comando FIND no Linux

O comando “find” é uma ferramenta poderosa do Linux para encontrar arquivos e diretórios em um sistema de arquivos.

Ler post completo

Dicas sobre SSH

Todos nós conhecemos o comando básico para acessar um host remoto utilizando o SSH, certo?

Ler post completo

WSL2 – Instalar o Kali no Windows 10 rapidamente

O WSL2 (Windows Subsystem for Linux) é um recurso que permite executar um ambiente Linux diretamente no Windows, com pouquíssimo esforço ou complicação.

Ler post completo

Do IIS User ao SYSTEM: Escalação de Privilégio Windows

Neste post será demonstrado como escalar privilégios no IIS com Juicy Potato (MS16-075): Um exemplo de como uma má configuração pode levar ao comprometimento total de um Webserver.

Ler post completo

MSFVenom Cheatsheet

MSFVenom é uma ferramenta para criação e encoding de payloads. Abaixo temos um MSFVenom Cheatsheet: uma lista de comandos básicos, úteis e mais utilizados.

Ler post completo

Burp Suite e Certificado no browser

O Burp Suite é uma ferramenta desenvolvida na linguagem Java pela organização PortSwigger com a finalidade de realizar testes de segurança em aplicações.

Ler post completo

Explorando vulnerabilidade através do Metasploit

O que é o Metasploit? Metasploit Framework (MSF) é uma ferramenta open source utilizada para testes de invasão.

Ler post completo

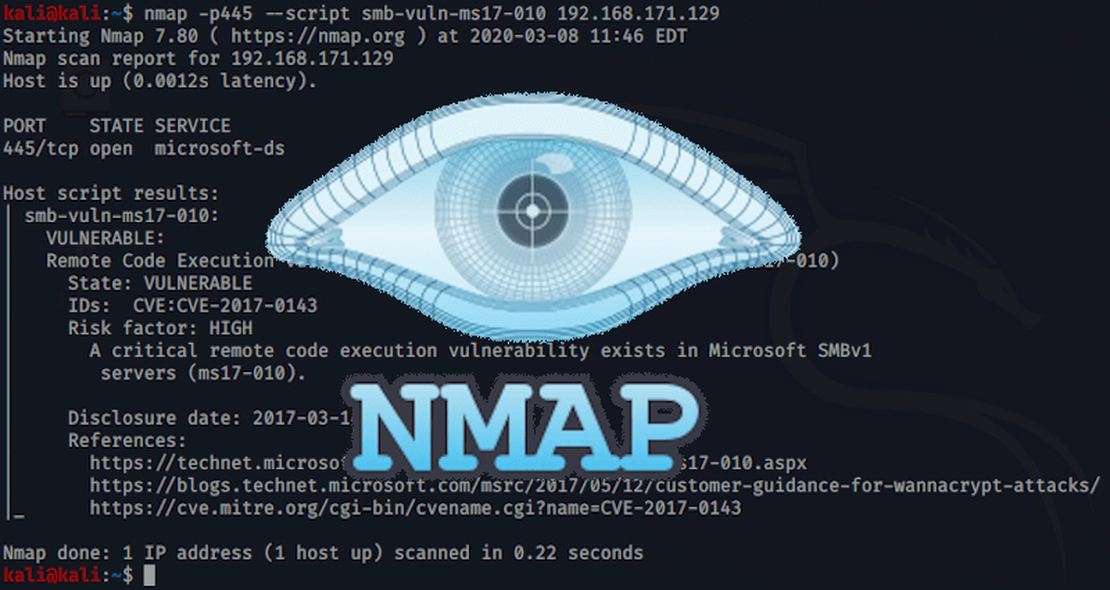

Utilizando Nmap Scripting Engine (NSE)

O NSE (Nmap Scripting Engine) permite que o usuário execute scripts através do NMAP.

Ler post completo

Escalar privilégios com SUDO

O SUDO permite que um usuário execute um comando como super user (root), sendo ele um dos binários do linux que possibilita escalação de privilégio.

Ler post completo