Enumeração de AD com RustHound

- Gustavo Viana

- Segurança ofensiva

- 30 de agosto de 2024

RustHound é uma ferramenta escrita em Rust para coletar dados/objetos do AD (Active Directory). Através dele é possível gerar JSONs contendo Usuários, Grupos, Computadores, OUs, GPOs, containers e domínios que podem ser importados e analisados através do Bloodhound .

Por que utilizar o RustHound?

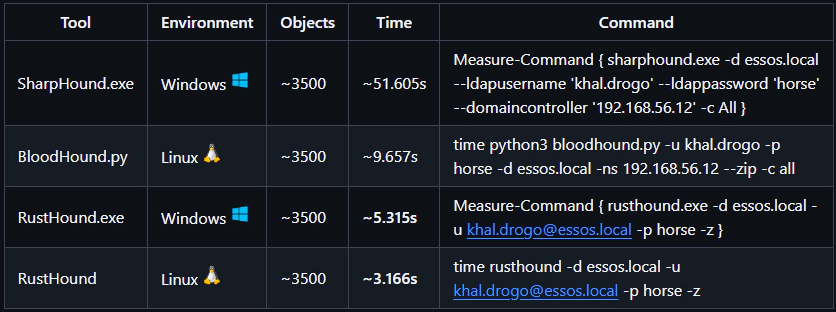

Existem algumas diferenças entre o RustHound e o Sharphound : Apesar de não coletar a mesma quantidade de dados, o RustHound pode ser executado tanto em Linux quanto em Windows, além de ser executado muito mais rápido, veja o comparativo (imagem retirada do repositório Git do RustHound):

Instalação do Rusthound

- Linux

- Windows

Primeiramente instale as dependências:

sudo apt update -y && sudo apt install -y gcc clang libclang-dev libgssapi-krb5-2 libkrb5-dev libsasl2-modules-gssapi-mit musl-tools gcc-mingw-w64-x86-64 build-essential git make

Agora realize o clone do repositório:

git clone https://github.com/NH-RED-TEAM/RustHound

cd RustHound

Instale o Rust:

curl https://sh.rustup.rs -sSf | sh

Proceed with standard installation (default - just press enter)

. "$HOME/.cargo/env"

Compile o projeto:

make install

A primeira coisa que você precisa fazer é instalar o Rust em seu sistema Windows. Desta forma, baixe o instalador do Rust através do site oficial:

https://win.rustup.rs/x86_64

Agora instale o Git através do site oficial:

https://git-scm.com/download/win

Agora abra o terminal e execute o comando abaixo para clonar o repositório:

git clone https://github.com/NH-RED-TEAM/RustHound

Em seguida, compile o projeto:

cd RustHound

cargo build --release

Verifique se a compilação deu certo:

target\release\rusthound.exe --version

Uso básico

Agora que a ferramenta já está instalada no nosso sistema operacional, vamos ver o uso básico dela:

- Linux

- Windows

rusthound -d meu-domínio.local -u 'meu.usuário' -p 'minha.senha'

rusthound.exe -d meu-domínio.local -u 'meu.usuário' -p 'minha.senha'

Após as execuções acima, você terá em mãos os JSONs para importar para o Bloodhound e iniciar sua análise sobre as vulnerabilidades do domínio.

Por fim, agradecemos a leitura e esperamos que este post tenha te ajudado de alguma maneira! Caso tenha alguma dúvida, entre em contato conosco pelo Telegram , Facebook ou Instagram ! Veja mais posts no IronLinux !