Segurança Da Informação

- Página Inicial /

- Categories /

- Segurança da Informação

DLLs e seus riscos de Segurança

DLL (Dynamic Link Libraries) é uma biblioteca compartilhada do sistema operacional windows que tem como função facilitar e otimizar a execução de diversas funções, nas quais podem ser utilizadas por diversos softwares ao mesmo tempo quando utilizada de forma dinâmica.

Ler post completo

Scan de vulnerabilidades Wordpress com WPScan

WPScan é uma ferramenta gratuita e de código aberto que busca por vulnerabilidades conhecidas e problemas de configuração em sites Wordpress.

Ler post completo

Enumeração de subdomínios com subfinder

O Subfinder é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade a enumeração passiva de subdomínios.

Ler post completo

Cracking de senhas e hashes utilizando John The Ripper

John The Ripper é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade o cracking ou quebra de hashes/senhas.

Ler post completo

Wipe no Linux com Shred

Você já se deparou com a necessidade excluir um arquivo de forma “segura”, ou seja, que não seja possível, ou ao menos simples, recuperá-lo no Linux?

Ler post completo

Cracking de senhas e hashes utilizando Hashcat

Hashcat é uma ferramenta poderosa, de código aberto e gratuita e que tem como finalidade o cracking ou quebra de senhas.

Ler post completo

AWS Logs for Incident Response

Qual a idéia? Queremos fazer um post simples e direto ao ponto sobre os principais logs da AWS que ajudam na resposta à incidentes de segurança.

Ler post completo

Corrigir o erro KRB_AP_ERR_SKEW

O protocolo Kerberos é amplamente utilizado para autenticação em ambientes de rede, garantindo a segurança da comunicação entre clientes e servidores.

Ler post completo

Atacando o Kerberos – Kerberoasting

O kerberoasting é um ataque que visa explorar uma vulnerabilidade no protocolo de autenticação Kerberos, amplamente utilizado em sistemas Windows.

Ler post completo

Bypass do disable_functions do PHP utilizando LD_PRELOAD

Neste post veremos como realizar o bypass do disable_functions do PHP utilizando a variável de ambiente LD_PRELOAD em ambientes Linux!

Ler post completo

Kaseya Supply Chain Attack

Há alguns dias atrás, a comunidade de segurança ao redor do mundo precisou se ocupar com o apelidado PrintNightmare .

Ler post completo

Bypass do Defender utilizando substituição de strings

Substituição de strings é uma das técnicas utilizadas para realizar bypass de antivírus.

Ler post completo

Entendendo permissões de arquivos no Linux

Antes de tudo, permissão de arquivos é um fator crítico quando trata-se de segurança, uma vez que uma permissão mal aplicada pode comprometer seu ambiente.

Ler post completo

Introdução ao Bloodhound

O BloodHound é uma ferramenta para análise de relações do Active Directory (AD) que utiliza teoria dos grafos.

Ler post completo

Restrigindo acesso SSH com IpTables

No tutorial de hoje vamos mostrar como realizar o bloqueio da porta 22 (SSH) com o firewall local IPTables.

Ler post completo

Brute force com THC Hydra

[THC Hydra][1] é uma poderosa ferramenta para Brute Force, capaz de realizar ataques de força bruta em diversos serviços, tais como SSH, FTP, HTTP, HTTPS, MSSQL, etc.

Ler post completo

Introdução ao IpTables

Introdução O Iptables é o firewall base utilizado em sistemas Unix, programado em C, que permite realizar bloqueios, redirecionamentos e outras operações com os pacotes recebidos.

Ler post completo

Yara – Ferramenta de análise de Malwares

O que é YARA? Yara é uma ferramenta de código aberto que tem como objetivo realizar a análise de Malware, ajudando a classificar a família ao qual esse Malware pertence e também identificar novos.

Ler post completo

Automatizando o Brute Force com Python

Sempre imaginou como ferramentas de brute force funcionam, ou sempre quis montar sua ferramenta, mas nunca soube por onde começar?

Ler post completo

Dicas sobre SSH

Todos nós conhecemos o comando básico para acessar um host remoto utilizando o SSH, certo?

Ler post completo

Do IIS User ao SYSTEM: Escalação de Privilégio Windows

Neste post será demonstrado como escalar privilégios no IIS com Juicy Potato (MS16-075): Um exemplo de como uma má configuração pode levar ao comprometimento total de um Webserver.

Ler post completo

MSFVenom Cheatsheet

MSFVenom é uma ferramenta para criação e encoding de payloads. Abaixo temos um MSFVenom Cheatsheet: uma lista de comandos básicos, úteis e mais utilizados.

Ler post completo

Burp Suite e Certificado no browser

O Burp Suite é uma ferramenta desenvolvida na linguagem Java pela organização PortSwigger com a finalidade de realizar testes de segurança em aplicações.

Ler post completo

Explorando vulnerabilidade através do Metasploit

O que é o Metasploit? Metasploit Framework (MSF) é uma ferramenta open source utilizada para testes de invasão.

Ler post completo

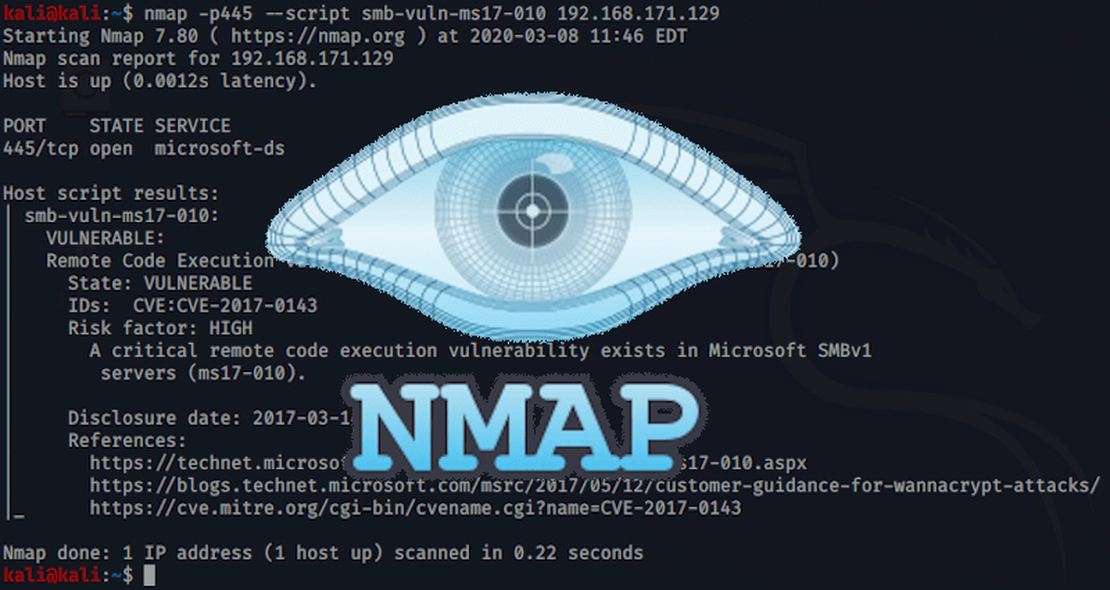

Utilizando Nmap Scripting Engine (NSE)

O NSE (Nmap Scripting Engine) permite que o usuário execute scripts através do NMAP.

Ler post completo

Escalar privilégios com SUDO

O SUDO permite que um usuário execute um comando como super user (root), sendo ele um dos binários do linux que possibilita escalação de privilégio.

Ler post completo