Pivoting em Pentest

- Gustavo Viana

- Segurança ofensiva

- 15 de agosto de 2024

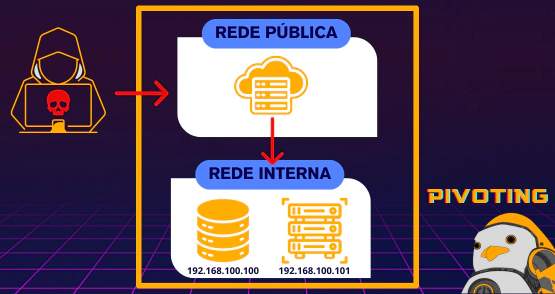

Em Pentests e Operações de Red Team, a técnica de pivoting é de extrema importância pois permite o acesso a redes internas a partir de um ponto de acesso comprometido. O pivoting proporciona um maior alcance da operação além da máquina inicialmente invadida, pois você pode ter acesso a máquinas que não estão expostas diretamente para a internet ou para a sua rede. Neste post, vamos explorar o conceito de Pivoting com exemplos e imagens didáticas.

Existem dois métodos para realizar o Pivoting, fazendo com que a máquina comprometida transforme-se em uma “ponte” para as demais máquinas da rede:

- Proxy ou Túnel

É um meio de tansferir as conexões através de uma máquina comprometida para rotear todo o tráfego para a máquina alvo.

- Encaminhamento de Portas

Em resumo, o encaminhamento de portas permite encaminhar o tráfego de uma porta específica para um outro destino.

Exemplo da importância do Pivoting

Utilizando a técnica de Pivoting, é possível acessar redes segmentadas que não deveriam estar acessíveis a partir da internet. Por exemplo, um Domain Controller (DC) não deveria estar exposto para a internet, mas um Web Server que está no domínio do Active Directory deve possuir rota para o DC.

Uma vez que você comprometa tal servidor Web, é possível utilizar técnicas de Pivoting para ter acesso/rota para o Domain Cotroller. Isso cria uma série de novas oportunidades durante um Pentest ou Operação de Red Team:

- Escalação de privilégios

Ao ter acesso a outras máquinas (principalmente falando de ambientes de Active Directory), abrem-se oportunidades de escalação de privilégio através da exploração de outras vulnerabilidades ou más configurações no ambiente.

- Movimentação lateral

A movimentação lateral também é facilitada ao utilizar técnicas de Pivoting pois será possível, por exemplo, realizar scans de vulnerabilidades ou password spray em outras máquinas da rede.

- Bypass de EDR/Antivírus

Ao utilizar técnicas de Pivoting, será possível realizar o bypass de EDR ou Antivírus, uma vez que será possível executar ferramentas como NMAP , RustHound e bloodhound.py de forma remota em outras máquinas da rede comprometida.

Veja abaixo uma imagem que exemplifica a técnica de Pivoting:

Ferramentas úteis para realizar Pivoting

Abaixo estão algumas ferramentas úteis para a realização de Pivoting. Algumas delas possuem posts específicos no nosso blog, basta clicar no link!

- Chisel

- sshuttle

- SSH

- Metasploit

- Socat

- RPIVOT

- 3proxy

- Proxychains

Lembre-se de que os Antivírus e EDRs identificam essas técnicas e ferramentas com facilidade, sendo necessário utilizar técnicas de ofuscação e bypass.

Conclusão

O Pivoting é uma técnica fundamental para qualquer Operação de Red Team ou Pentest. É de extrema importância entender o porquê utilizá-la, bem como criar estratégias para uma boa pós-exploração.

Por fim, agradecemos a leitura e esperamos que este post tenha te ajudado de alguma maneira! Caso tenha alguma dúvida, entre em contato conosco pelo Telegram , Facebook ou Instagram ! Veja mais posts no IronLinux !

![Usando o Google Authenticator no Two Factor do SSH [CentOS7]](/images/blog-posts/uploads/2019/11/Screenshot_7_hu338b4b74ea57a7b2766a199e6d0a2292_8094_1110x0_resize_q100_h2_lanczos_2.webp)